Open Source Threat Intelligence

intitle: Search for specific titles

inurl: Search for specific urls or paths

intext: Search for specific words or contects

filetype: Search for files

site: Search from a specified target

Wildcard or symbol * (star) Find all web pages, for example: seccodeid*

Define:term Search for all things with specified terms, example define:seccodeid

cache page Take a snapshot of an indexed page. Google uses this to find the right page for the query you're looking for. Website or target specifically

example

intext:"hacking" site:seccodeid.com

Apa yang dicari ?

1. Alamat IP berbahaya

2. Domain / Situs Web

3. File hash (analisis malware)

4. Industri/negara korban

5. IOCs

6. Yara

7. Analyzing

Ya ini adalah contoh sederhana dari dorking, Anda dapat mengembangkan dorking Anda sendiri untuk menjadi powerfull dan objektif

Detail : https://github.com/Jieyab89/OSINT-Cheat-sheet-

# Threat Intelligence Tool

Okok, sekarang saya akan menjabarkan beberapa Threat Intelligence tool yang digunakan, tool ini dapat membantu Anda untuk mempermudah dalam melakukan pencarian, jika dirasa menggunakan dorking ribet dan lama, Anda dapat menggunakan tool khusus Threat Intelligence diantaranya sebagai berikut

1. Spiderfoot

- Web based UI or CLI

- Over 200 modules (see below)

- Python 3

- CSV/JSON/GEXF export

- API key export/import

- SQLite back-end for custom querying

- Highly configurable

- Fully documented

- Visualisations

- TOR integration for dark web searching

- Dockerfile for Docker-based deployments

- Can call other tools like DNSTwist, Whatweb, Nmap and CMSeeK

- Actively developed since 2012!

- IP address

- Domain/sub-domain name

- Hostname

- Network subnet (CIDR)

- ASN

- E-mail address

- Phone number

- Username

- Person's name

- Bitcoin address

- SpiderFoot's 200+ modules feed each other in a publisher/subscriber model to ensure maximum data extraction to do things like:

- Host/sub-domain/TLD enumeration/extraction

- Email address, phone number and human name extraction

- Bitcoin and Ethereum address extraction

- Check for susceptibility to sub-domain hijacking

- DNS zone transfers

- Threat intelligence and Blacklist queries

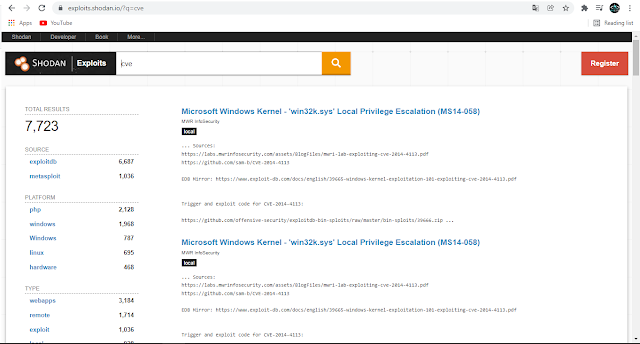

- API integration with SHODAN, HaveIBeenPwned, GreyNoise, AlienVault, SecurityTrails, etc.

- Social media account enumeration

- S3/Azure/Digitalocean bucket enumeration/scraping

- IP geo-location

- Web scraping, web content analysis

- Image, document and binary file meta data analysis

- Dark web searches

- Port scanning and banner grabbing

- Data breach searches

- So much more...

VirusTotal menggunakan ratusan pemindai antivirus dan sumber daya lainnya untuk analisis dan ekstraksi data yang disajikan pengguna dari direktori dan URL pengguna. Layanan ini dapat digunakan untuk dengan mudah memeriksa kejadian seperti dugaan e-mail phishing, dan setiap entri dapat disimpan dalam databasenya

Contoh :

c16842c992e9570c002523f0531465b3f7808e5711a2e7ceba49c4567c6303cf

5. Mandiant IOC editor

Mandiant Ioc editor yang berfungsi untuk Anda threat hunting, tool ini dapat membantu untuk membual rule Ioc atau membaca Ioc. Fungsinya sama seperti code editor tetapi ini dikhususkan untuk Ioc. Saya menggunakan tool ini baru 2 bulan dan saya masih mencoba mencari atau membuat Ioc sendiri untuk membantu para pakar sistem keamanan, jika dirasa Anda belum bisa menemukan threat sendiri Anda dapat mencari nya, bisa di otx alien vault Anda dapat melihat sample Ioc yang sudah dibuat, untuk user manual Anda dapat klik link di bawah

Link : https://www.fireeye.com/content/dam/fireeye-www/services/freeware/ug-ioc-editor.pdf

6. Talosintelligence

Talos yang memberi tahu orang-orang tentang ancaman yang berpengetahuan luas, risiko yang muncul, dan kerentanan saat ini. Talos juga menawarkan sumber daya untuk pengujian dan studi

More : https://forum.seccodeid.com/d/fbi-tools-tools-for-gathering-information-and-actions-forensic

- Halaman spam dan phising

- Malware dan spyware

- Alat proxy anonim dan jaringan P2P

- Alamat IP Darknet (menggunakan TOR)

- Server C&C yang mengelola botnet

- Domain

- Alamat IP

- Alamat email

- File hash

- Deteksi antivirus