Y0USEF: 1 CTF Write Up

Y0USEF: 1Write Up

Virtual Machine : Y0USEF: 1

Source : Vulnhub

Tools : -Nmap

-php reverse shell

Creator VM : https://www.vulnhub.com/author/y0usef,764/

Tools yang digunakan

- Nmap

- Nikto

- Owasp

- Burpsuite

- Php shell script

Step by step

1. 1. Scanning Target

Disni kita akan melakukan scanning pada alamat target

Alamat target didapat 172.101.101.10 dan

ada 2 port yang terbuka yaitu port ssh (22) dan port http (80).kita coba masuk

untuk cari folder sensitive di port ini,disini aku pake dirbuster sama nikto

untuk cari foldernya.

Dari hasil scan pake nikto diatas gak ada informasi yang sensif,terus aku coba pake dirbuster untuk cari foldernya kayak folder admin atau apapun yang bisa kasih aku informasi lebih,

Dari scan dirbuster juga gak maksimal,dari

sini akyu coba cari cari ,da akhirny nemu kalo target bisa login pake mode

guest.

Nah ini yang aku dapt dari mode guest

ternya ada folder administration,ternyata disembunyiin langusng aja kita coba

akses

hasil nya,kita gak bisa masuk karena ada semacam aturan yang memperbolehkan alamat ip tertentu untuk mengakasesnya,kita coba ubah header kita menjadi seoal seolah orang local atau internal mereka

nah untuk merubahnya dengan memodifikasi

header kita,jadi nnt bakalan dikenali sabagai orang dalam ceritnya gtu.

dan boom.bisa juga nah disini aku coba default password kebanyak yaitu admin admin dah bisa masuk gaes. Lanjut

Nah karena didalem itu ada 1 fitur

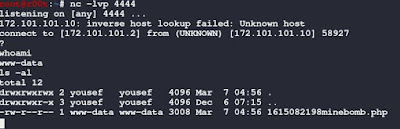

upload,aku buat sheel buat masuk ke target,nah ini payloadnya yang aku buat

jadi nama filenya minebomb.

Karena beberapa aturan diwebsite target gak

bisa upload file bertipe .php maka kita perlu rubah itu aturan pake

Brupsuit,nah ini setup di websitnya supaya burpsuit bisa masuk ke website

target.

Selanjutnya default dari perubahannya itu

kan x-Application/php, nah kita rubha jadi image/jpg supaya bisa diupload ke

web.

Dan ululu lalal ,filenya bisa masuk,nah

iini tampilannya ada upload filenya, aku udah cak usersnya tapi kosong, jadi

aku coba masuk ke sistemnya deh.terus tinggal diakses aja itu file yang udah

kita buat supaya bisa masuk ke mesin.

nah kan bisa masuk ,kalo belum bisa pastikan lagi yah payloadnya atau file yang dibuat siapa tahu ada yang kurang.nah disini aku udah berhasil masuk ke sistem mereka dan dor,udah dapat flagnya.

Thanks to : Dia Putera

Keyword Search :

- CTF

- Write up CTF

- Hacking

- Capture the flag

- Y0USEF: 1